パスワードマネージャーのBitwardenがパスキーにも対応し、Bitwardenを使ってパスキーを作成・保存できることは、以前のAmazonのパスキーについての記事でも紹介した通りです。

今度はGoogleアカウントのパスキーをBitwardenを使って作成してみましたので、Bitwardenを使ったパスキーの具体的な作成方法やBitwardenを使うメリットなどについて紹介したいと思います。

なお、そもそもパスキーとは何ぞや、ということについては、Amazonのパスキーについての記事でごくごく簡単に触れていますが、もっと詳しく知りたいという方は、ネット上に多くの情報が出ていますので、探してみて下さい。

Bitwardenのパスキー管理

Bitwardenがパスキーに対応した旨、公式ページでもうたっています。

ユーザーとしてログインで利用するには、現在のところ、ブラウザの拡張機能でのBitwarden(以下「ブラウザ拡張版」)でのみ利用できるようです。

(スマホでもあれこれやってみましたが、パスキーの場面ではBitwardenが反応してくれません)

ただ、個人的に、Bitwardenでパスキーを管理するのが便利だと思うのは、PCで利用する場合つまりブラウザの拡張版を利用する場合なので、今のところは困ることはありません。

(スマホの場合は、スマホの生体認証で対応できるので)

当初は、有料版のBitwardenでのみ利用できるのではないかと言う推測もありましたが、今のところは、無料版でも利用できています。

パスキーはBitwardenの保管庫に保存され、複数の端末で利用する場合も同期されるので、端末(PC)ごとにパスキーを設定したりする必要は無く、端末の故障や機種変更などでも対処は容易です。

この点は、Googleなど他のパスキーの管理と大差ないのですが、パスキーを利用する際(つまり対象のWebサイトなどにログインする際)に、Bitwardenでは保管庫のロックが解除されていれば改めて生体認証を行う必要がありません。

(ただし、PINの設定、入力が必要になりました。具体的手順のところを参照ください。)

セキュリティーの面では、生体認証を利用する方が堅牢だとは思いますが、いずれにしても、そもそもパスキー自体が、推測が不可能、フィッシングに強い、ログイン対象のWebページから公開鍵が漏洩しても秘密鍵が保持されている限り安全、という特徴がありますので、パスワードを利用するよりはずっと安全です。

ちなみに、BitwardenのWebページへのログインにもパスキーが利用できますが(ベータ版という扱いですが)、こちらはスマホに保存したパスキーを使ってPCでBitwardenのWebページにログインするためには、Bluetoothで接続するという方法が必要になります。これはまた別の話なので、ごっちゃになるとややこしいですし、今回は割愛します。またあらためて。

パスキー作成の具体的手順

前提として、Bitwardenのブラウザ拡張版を導入しておく必要があります。

Bitwardenの始め方やパスワードマネージャーとしての使い方については、こちらの過去記事「パスワードマネージャー「Bitwarden」を使ってみた」を参照してください。

導入が済んでいれば、ブラウザ拡張版のBiwardenは、ログインしてロック解除した状態にしておいて下さい。

次に、Googleアカウントにログインします。

「セキュリティ」→「パスキーとセキュリティ」へ進み、「+パスキーを作成する」というボタンを押します。

すると、Bitwardenのポップアップが開き、「パスキーを保存するログイン情報を選択してください」と表示されます。

すでにGoogleアカウントのパスワードなどのログイン情報をBitwardenの保管庫に保存しているのであれば、選択肢として表示されますのでそれを選択します。

ログイン情報が保管庫にない場合は、その場でログイン情報を新たに作成し、登録ボタンを押すと、パスキーもそこに保存されます。

Biwardenの保管庫を確認すると、Googleアカウントのログイン情報の中にパスキーの作成日時が記載されているので、パスキーが無事に作成されたことが分かります。

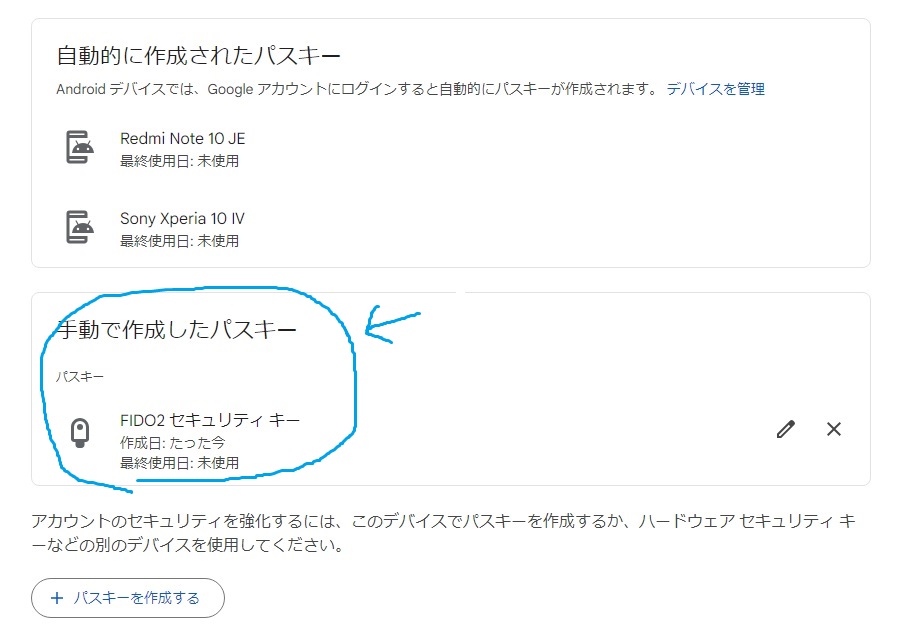

また、Googleアカウントの方にも、作成されたパスキーについて記録されています。

下図の下段にある「手動で作成したパスキー」と言うのがそれです。

上段の2つはAndroid端末でGoogleアカウントにログインした際に自動的に作成されたものです。

次回、Googleアカウントにログインする際には、

Bitwardenの保管庫のロックが解除されていれば、

ログイン画面でアカウントを選択もしくはID(メールアドレス)を入力すると、

「本人確認を行っています… パスキーを使用してログインを完了してください」と表示され、

同時にBitwardenのポップアップが開き、「パスキーでログインしますか?」と聞かれるので、自分のGoogleアカウントが表示されているのを確認して「確認」ボタンを押します。

すると、設定したPINの入力を求められますので入力することで、ログイン完了、となります。

PINを設定していなかったり、Bitwardenから一旦ログアウトした後、のような場合は、あらためてPINの設定を求められますので、設定 → 設定したPINを入力(つまり同じPINを2回入力することになりますが)とやれば、OKです。

Bitwardenでパスキーを管理するメリット?

メリットと言ってよいのかどうか、Biwardenでパスキーを管理すると、Windows Helloを使わなくとも、PCでのパスキーを使ったログインが簡単に行えます。

Amazonのパスキーについての記事にも書いていますが、Googleアカウントでパスキーを管理した場合、Windows HelloなどPCで生体認証が使えない場合、パスキーを使ってログインするには、PCとパスキーを保存したスマホをBluetoothで接続しておく必要があり、ちょっと面倒です。

一旦設定してしまえば、利用する際にはBluetoothをオンにしておくだけ、と言えばそうなのですが、私は普段スマホもPCもBluetoothはオフにしていますので、いちいちオンにするのはやはり面倒です。(慣れればそうでもないかも知れませんが)

Windows Helloが利用できれば問題ないのでしょうが、私は使っていない(使えない)ですし。

Bitwardenを使えば、上でも書いた通り、Bluetoothで接続する必要はありません。Bitwardenの保管庫のロックを解除しておくだけ(PINの設定、入力は必要ですが)です。

つまり、手元にWindows Helloに対応していなくとも、手元にスマホが無くても、パスキーを使ったログインが可能です。

(2024.6.14)以前の記載では、簡単すぎて堅牢さへの不安を書いていましたが、PINを求めらるようなったので、セキュリティーは上がったんじゃないかな、と思います。

生体認証を利用したり、スマホを介したりする方がより堅牢だとは思いますが、スマホを使ったとしても完全というわけではありません(SIMスワップなど)し。

他のサービスにも使ってみた

パスキーに対応している他のサービスでも、パスキーを作成してBitwardenに保管できるのか、やってみました。

試したのは、Yahoo ID と dアカウント です。

どちらも、Googleと同じような手順でパスキーを作成、Bitwardenに保管することができました。

当然ですが、PINの設定、入力が求められるのも同じです。

最後に

以上のとおり、Biwardenでパスキーを管理すると利用の仕方によって便利になります。

すでに、パスワード管理にBiwardenを利用しているのであれば、新たに導入する事項もありませんので、とても簡単です。

ただ、Biwardenを使わずに、Googleアカウントでパスキーを管理する方が、Bluetoothで接続する手間はありますが、生体認証を介することで何となく堅牢な感じがして安心感はありますが、PINの設定が追加されたことで、セキュリティーは上がったと思います。

ちなみに、本稿の話とは少しズレますが、Googleアカウントも、Amazonと同じで、パスワードを削除してパスワードレスにするということはできないようで、パスキーでもパスワードでもログインできる = パスワード漏洩のリスクは残る、ということになります。パスワード不要の環境が一般的になるにはパスキーがもっと普及する必要があるのでしょう。

(なお、Amazonと違って、Googleアカウントの場合はパスキーを使えば二段階認証は求められませんので、面倒は少ないですが)

例えば、ドコモはdアカウントのログインについて、パスキーを標準にしていますし、パスワードレスにもできます。また、Bluetoothで接続しなくとも、PCでのログインでもスマホの操作で認証が可能となっていて、この形だと堅牢で使いやすいと思うのですが。(動作が緩慢なのがやや不満ですが)

また、Bitwardenでパスキーを管理すれば、ログインするのにスマホの操作も不要です。

長い間パスワードに慣れ親しんだせいでしょうか、ITに詳しくない者にとっては、パスキーの利用やその仕組み(公開鍵だ秘密鍵だと言われても)と安全性について、すぐにはピンと来ないかも知れません。

IT関連のメディアでは、パスキーの安全性について盛んに情報発信されていますが、一般に普及していくには少し時間がかかるかも知れません。

ぐだぐだ書きましたが、やはりパスワードは漏洩や推測の危険があり、それを防ぐために管理には気を使いますし、早くパスキーが一般的になるように願っています。

コメント